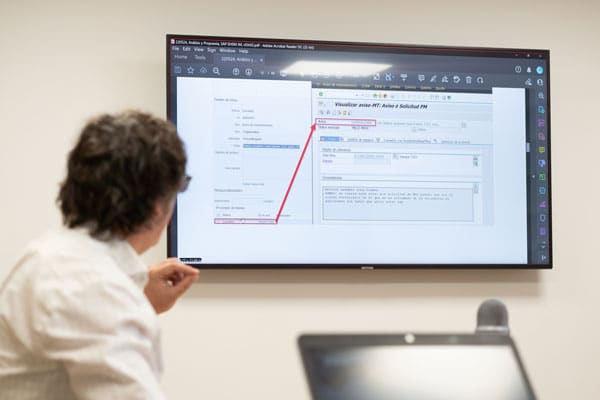

Zibersegurtasuna SAP sistemetan

Gure Zibersegurtasun Zerbitzuak zure SAP sistemaren konfigurazio desegokiak eta ahultasunak detektatzen ditu, zure enpresaren informazioaren segurtasuna eta zure eragiketen jarraitutasuna arriskuan jartzen dutenak.

Zibersegurtasunaren Garrantzia

Zibererasoak izugarri ugaritu dira, bai bolumenari dagokionez, bai konplexutasunari dagokionez, eta korporazio handiei ez ezik, sistemak Interneteko konexioaren eraginpean dituzten konpainia guztiei ere eragin die.

SAP sistemak beti backend soluziotzat hartu izan diren arren, gaur egungo telelanaren premien ondorioz, sistema horiek ere hackerren erasoen eraginpean daude.

SAP sistemak kudeatzen dituzten datuak eta prozesuak oso garrantzitsuak dira, gure produktuen finantza-informazioa, bezeroena, enplegatuena eta, are gehiago, know-how-a jasotzen baitute.

Zibererasoak sistema bakoitzaren kalteberatasunak bilatuz gertatzen dira, bai detektatutakoak, bai gerta daitezkeen berriak. Horregatik, garrantzitsua da sistemak behar bezala konfiguratuta eta eguneratuta edukitzea, ahal den neurrian, zibersegurtasunaren ondoriozko arriskuak saihesteko.

Zeintzuk dira zibereraso baten arriskuak?

Informazio-galera

SAP sistemaren datuak lapurtzea

Baimenak oker esleitzea

Sistemara baimenik gabe sartzea

Sistemaren irisgarritasun eza

Sistemaren ezegonkortasuna

Barne- eta kanpo-prozesuak etetea

Onurak

Sisteman intrusioa izateko arriskua murriztea

Negozioaren datuen konfidentzialtasuna bermatzea

Erabiltzaileei esleitutako nortasuna eta rolak bermatzea

Sistemaren geldialdi garestien arriskua murriztea

Zerbitzu-faseak

Hasierako auditoria

Sistemak berrikustea, aldatu behar diren urrakortasun eta konfigurazio nagusiak detektatzeko, gure sistemak jasan behar dituen jarduketa-puntuak ezagutzeko, zibererasoen aurrean blindatzeko.

Sistemen konfigurazioa

Segurtasun-txostenetatik lortutako informazioarekin, sisteman lortutako gomendio desberdinak ezartzeari ekingo diogu, aldez aurretik bezero bakoitzarekin adostutako ekintza-plan bati jarraituz.

Monitorizazio jarraitua

Gure SAP sistematik lortutako logak adimen artifizialeko algoritmoetan oinarritutako monitorizazio-sistemarekin konektatzeko aukera, sisteman arriskutsuak izan daitezkeen ekintzak goiz detektatu ahal izateko.

Analisi-elementuak

Erabiltzaileak

- Pasahitzen parametroak berrikustea: Sistemaren pasahitzen kontrolean erabiltzen diren parametroak gainbegiratzea, pasahitz «estandarren» erabilera prebenitzeko

- Erabiltzaile estandarren parametroak berrikustea: Erabiltzaile estandarra (SAP*) aktibatzen duten parametroak kontrolatzea, erabiltzaile superadministratzailearekin nahi ez den konexioa saihesteko.

- Erabiltzaileen kontrola: Erabiltzaileen kontrola honako hauen bidez: baimenen berrikuspena, transakzioen erabileraren kontrola, erabilera-dataren kontrola, nahi ez den edozein sarbide saihesteko.

- Ilogon anitzeko sarbideak: Erabiltzaile bakarrarekin egiten diren sarbide guztien kontrola eta, horrela, nahi ez diren aldaketak kontrolatzea.

- Rolak aztertzea: Erabiltzaileen rolak aztertzea, nahi ez diren pribilegioak saihesteko eta sistemaren datu sentikorretarako nahi gabeko sarbideak prebenitzeko.

Konexioak

- Konexio seguruko parametroak berrikustea: instantzien arteko konexio segurua sortzeko erabiltzen diren parametroak gainbegiratzea, sekurizatu gabeko konexioak saihesteko.

- Zerbitzuen kontrola: Bezeroaren berezko zerbitzuen kontrola eta instantziaren estandarra, sisteman aktiboak, baimendu gabeko konexioak prebenitzeko.

- SapRouterra kontrolatzea (SAP proxy): SapRouterrean erabiltzen diren parametroak kontrolatzea, nahi ez diren konexio aktiboak saihesteko.

- SAP Webdispatcherren kontrola: SAP WebDispatcherren erabiltzen diren parametroen kontrola, nahi ez diren konexioak saihesteko, haien artean hainbat sistema konektatzeko erabiltzen den SAP tresna baita.

- RFCen kontrola: Sistemen sarbideak aztertzea, RFC konexioen bidez.

Konfigurazioak

- Sistemaren parametro orokorrak berrikustea: Sistemaren parametro orokorrak kontrolatzea eta gainbegiratzea, sistemaren errendimendu baxua edo sistemaren kolapsoa saihesteko.

- Garraio-sistemaren berrikuspena: Sistemen artean egiten diren garraioen parametroak eta kontrola berrikustea, ekoizpen-inguruneetan datuak galtzea/aldatzea saihesteko.

- Mandatugileen kontrola: Sistemaren mandatugileak gainbegiratzea eta kontrolatzea, mandatugilearen aldaketak berrikusita.

BBDD

- BBDD erabiltzaileen kontrola: DBBrako sarbidea duten erabiltzaileen kontrola

- BBDD rolen kontrola: BBDD rolen kontrola, rol horiek esleituta dituena, rolen baliozkotasuna, etab. datuak galtzea saihesteko.

- Datu-basearen saioak/prozesuak kontrolatzea: datu-basearen prozesuak/saioak gainbegiratzea, datu-basetik erortzea saihesteko.

Datu-basetik kanpoko sarbideak: datu-basetik kanpoko sarbideak kontrolatzea, erorketak, datuak galbideratzea eta abar saihesteko.

Zergatik i3s?

20 urtetik gorako esperientzia metatzen dugu SAP soluzioak ezartzen. Gure Zibersegurtasun Zerbitzuaren helburua da gure bezeroei lasaitasuna eta konfiantza bermatzea, SAP kudeaketa-sistemei ahalik eta etekin handiena ateratzeko. SAP Zibersegurtasunaren auditoria Secure & ITrekin lankidetzan egiten da. Enpresa hori liderra da Zibersegurtasunean eta Araudia Betetzean IKT esparruan, eta LKS Next Taldean ere txertatuta dago i3s gisa.

Kualifikazioa

Kualifikazio handiko taldea, batez beste 15 urteko esperientzia duten 60 profesionalek osatua, SAP proiektuetan eta enpresetan kudeaketa-sistemak ezartzen.

Espezializazioa

SAP proiektuetan espezializatutako profesional adituak ditugu. Enpresa-soluzioen portfolio zabala ondo ezagutzen dutenak.

Esperientzia

20 urtetik gorako esperientzia SAP proiektuen ezarpenean, fabrikatzailearen ziurtagiri ofizialekin, kudeaketa-irtenbide nagusiei dagokienez.

Zibersegurtasuna SAPen

Eska ezazu zerbitzuari buruzko informazioa formulario hau betez.